Le porte Thunderbolt su PC – e in misura minore su Mac – possono teoricamente essere sfruttate come veicolo di attacco da cybercriminali per leggere dati memorizzati nella memoria RAM o accedere ai dati anche quando la macchina-target è bloccata.

L’insieme delle vulnerabilità in questione è denominato “Thunderspy“, è stato individuato dal ricercatore dal ricercatore Björn Ruytenberg della Eindhoven University of Technology. È richiesto l’accesso fisico alla macchina per l’hacking ma bastano pochi minuti e non si lasciano traccie. La macchina può essere anche in standby e bloccata sulla schermata di login.

L’hacker che vuole accedere alla memoria e altri dati deve collegare alcuni accessori alla porta Thunderbolt (costo sui 400$) sfruttando i quali può “clonare” dispositivi Thunderbolt, identificati come autorizzati dal sistema.

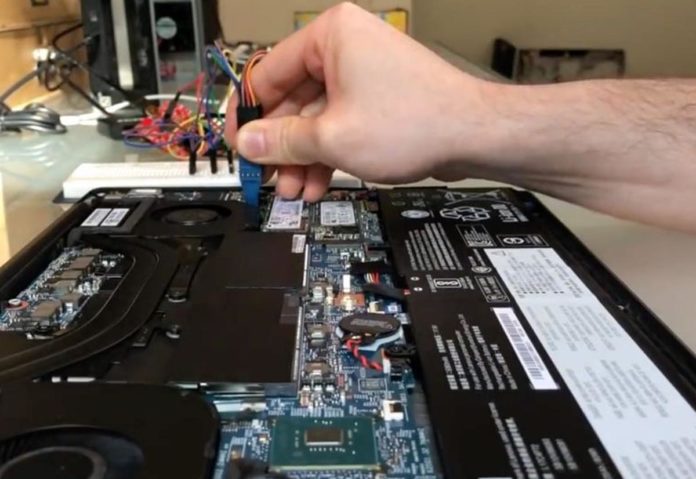

Ruytenberg dimostra un video l’attrezzatura e il sistema usato in abbinamento a un SPI Programmer che si trova facilmente sul mercato, spiegando che basta svitare il coperchio inferiore di un notebook, collegare un dispositivo temporaneamente, riprogrammare il firmware e rimontarla per ottenere il pieno accesso al computer. Una procedura che può essere portata a termine in meno di cinque minuti.

Il ricercatore illustrerà Thunderspy nel dettaglio in concomitanza della conferenza Black Hat in programma per l’inizio di agosto. L’attacco permette di ottenere dati contenuti anche in PC se protetti da sistemi di crittografia o ai quali è impossibile normalmente accedere per via della schermata di login.

Un anno addietro Intel ha sviluppato un sistema di protezione denominato Kernel Direct Memory Access che impedisce lo sfruttamento di alcune delle vulnerabilità utilizzate da Thunderspy. Il problema è legato al BIOS delle macchine meno recenti; sulle più nuove sono già presenti patch anche contro questa vulnerabilità.

HP ha dichiarato a Wired che i suoi PC con porte Thunderbolt integrano tutti meccanismi di protezione per tecnologia DMA (Direct Memory Access) e la gestione di ciò che la porta può leggere e scrivere direttamente nella RAM del computer senza bisogno di coinvolgere il sistema operativo.

A livello di sistema operativo, specifiche protezione sono previste in macOS 10.12.4 e seguenti, Windows 10 1803 RS4 e nel kernel Linux 5.x. I Mac, in particolare, sono generalmente più protetti e solo 2 falle su 7 sono teoricamente utilizzabili per portare a termine attacchi di questo tipo: è possibile “ingannare” il sistema collegando dispositivi Thunderbolt che in realtà non sono quelli con i quali il sistema crede di avere a che fare ma non è possibile accedere al contenuto della memoria RAM.

Pochi giorni addietro Microsoft aveva dichiarato di non avere ancora sfruttato la porta Thunderbolt 3 su dispositivi come i Surface per motivi di sicurezza. Tra le misure di protezione previste da Apple nei computer più recenti, ci sono anche i chip T1 o T2 addizionale, che si occupano della cifratura del disco.

Tutti gli articoli di Macitynet dedicati alla sicurezza sono disponibili da questa pagina.