Quando eravamo piccoli ci hanno insegnato a guardare a destra e a sinistra prima di attraversare: oggi invece per CLUSIT l’utente medio naviga in internet come fosse sul bordo di una strada, bendato e su un pattino a rotelle.

Sostanzialmente è questo il succo dell’anteprima del rapporto sulla sicurezza informatica odierna: non una visione pessimistica, ma un mero riscontro dei dati che hanno visto il 2016 come il peggior anno in assoluto e una tendenza che non farà che salire, se non facciamo qualche cosa di concreto.

Una visione triste e preoccupante, che (troppo) spesso gli utenti ignorano, ma che sta diventando un business molto redditizio e una industria organizzata, stabile e in crescita.

Ma vediamo nel dettaglio che cosa intendiamo.

CLUSIT, chi è chi

CLUSIT è l’Associazione Italiana senza fini di lucro per la Sicurezza Informatica, che annovera tra le proprie file alcuni dei migliori esperti di sicurezza informatica italiani, ognuno specializzato nel proprio settore. E proprio oggi, a Milano, c’è stata la presentazione del rapporto sulla sicurezza del 2016, con una anteprima dei temi più scottanti.

Temi che saranno dettagliati nel Security Summit, una manifestazione dedicata alla sicurezza delle informazioni, delle reti e dei sistemi informatici che, da anni, appassiona i partecipanti con contenuti e approfondimenti sull’evoluzione tecnologica del mercato, che si terrà a Milano (14 – 15 – 16 Marzo) a Roma (7 – 8 Giugno) e a Verona il 4 Ottobre con interventi dal vivo, seminari tecnici e incontri a tema sempre sulla sicurezza.

Andrea Zapparoli Manzoni (Senior Manager della divisione Information Risk Management di KPMG Advisory), Alessio Pennasilico (Obiectivo Technology), Davide Del Vecchio (responsabile Cyber Security di una delle più grandi aziende IT Italiane) e Stefano Buttiglione (Security Service Line Manager di Akamai Technologies) hanno elencato dati e statistiche avvenuti nel 2016 in merito alla cybersicurezza, diversificando i dati per regioni, per tipologia di utenze o business, e anche tipo di attacchi.

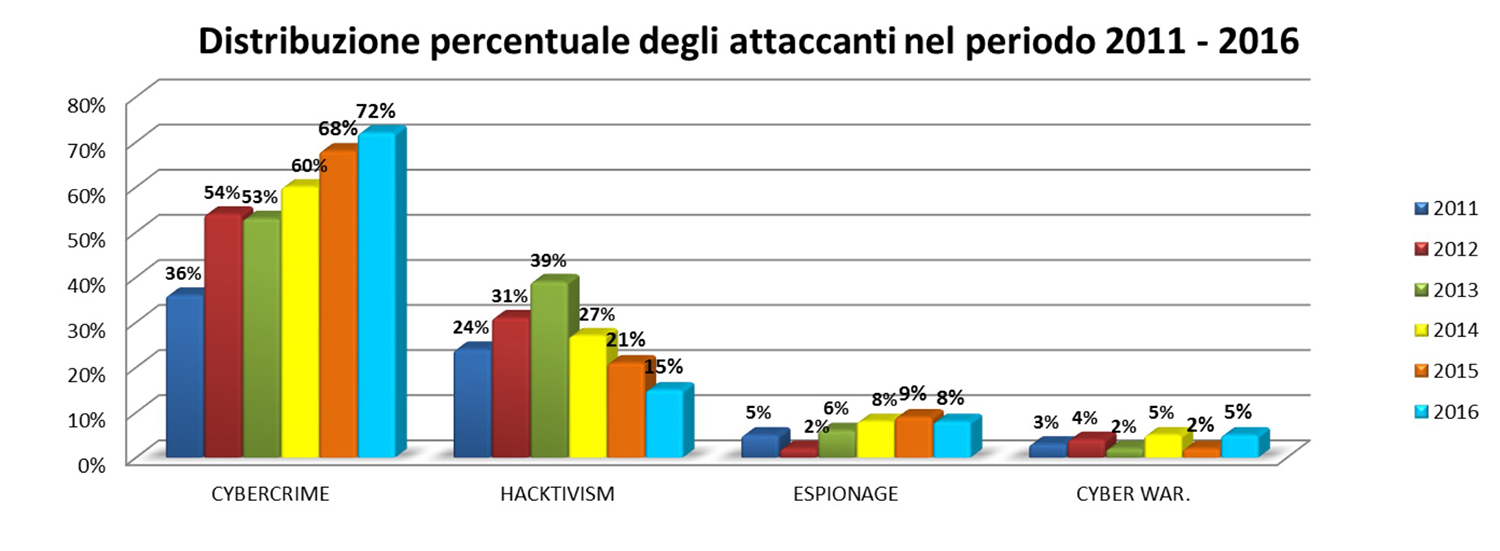

Un argomento piuttosto scioccante da ascoltare, che diventa raccapricciante di fronte a numeri, onestamente, allarmanti: oggi il cyber crimine non è solo una piega della società, ma un vero e proprio business che sfocia in molti ambienti, non ultimo quello che ha coinvolto le ultime elezioni americane.

Un business che, giusto per fare un esempio, è pari in Germania all’1,8% del PIL dello stato, un valore allarmante quando di solito incrementi dello 0,2 o 0,5% possono far promuovere o far cadere teste nelle alte sfere di potere.

In pratica centinaia di migliaia di Dollari, Euro o Bitcoin che circolano al di fuori delle sfere di competenza del governo, delle tasse, della legalità e che spesso diventano irrintracciabili nel giro di pochi minuti o ore, arricchendo persone e distruggendone altre.

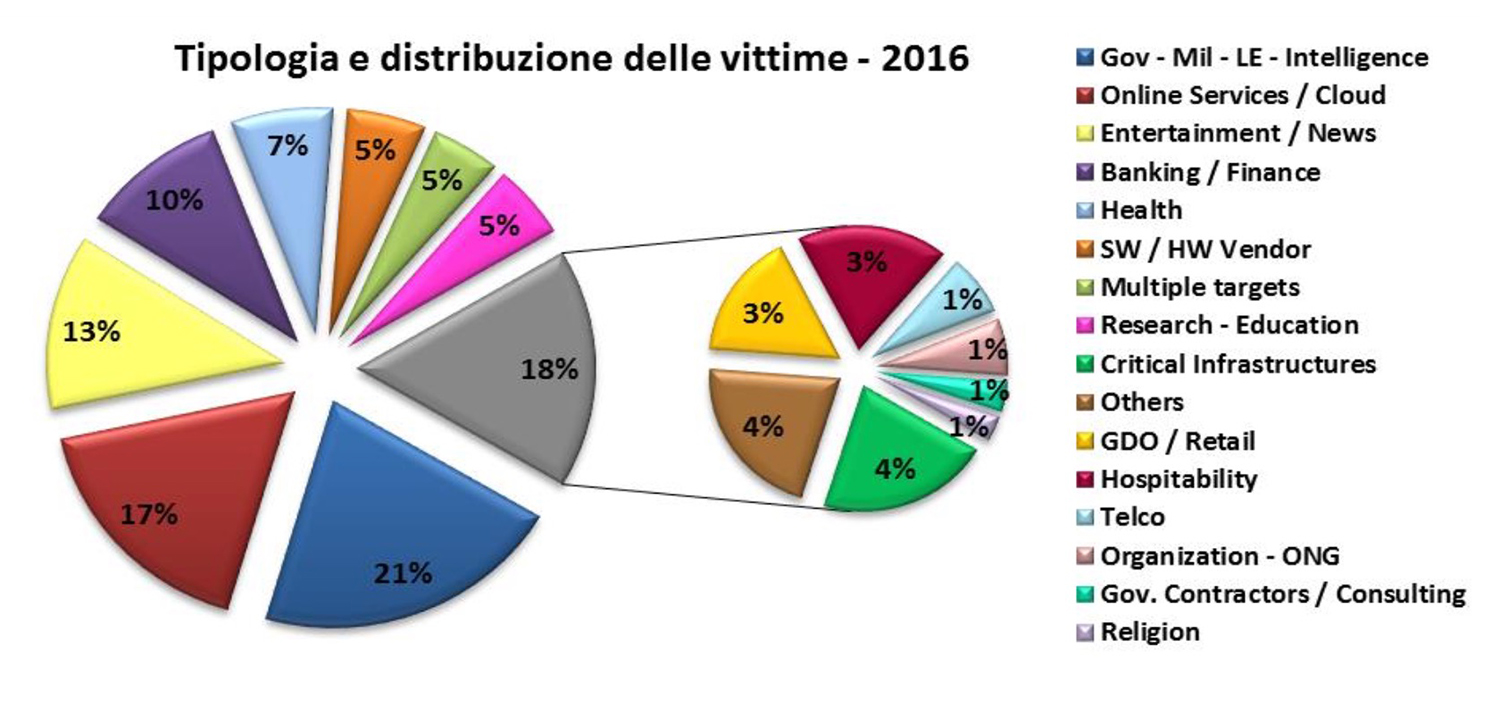

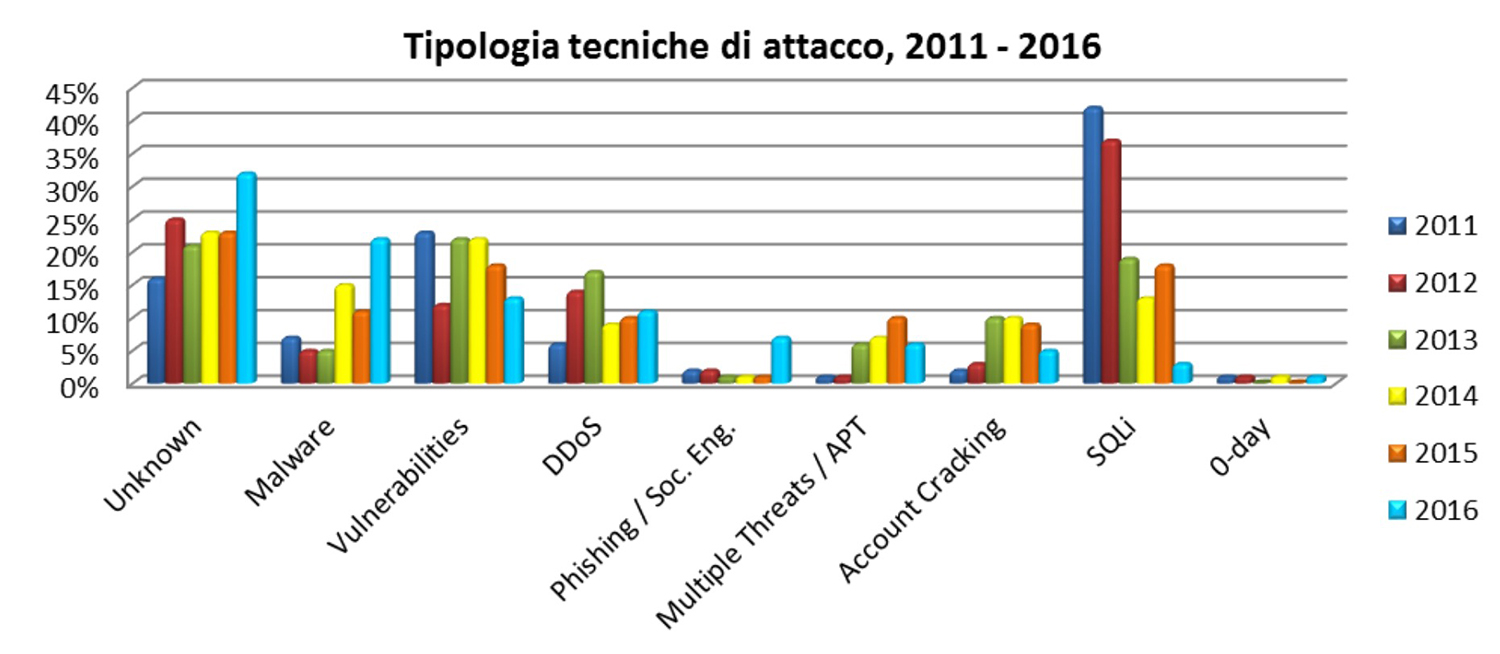

E le statistiche sono impietose perché sono in aumento, con valori diversi in base alla tipologia di attacco, al modus operandi e al settore a cui sono mirati (solo geograficamente sostanzialmente possiamo vedere una uniformità, se si escludono i paesi più poveri come quelli africani laddove non avrebbe senso fare operazioni, dato che non ci sarebbero i fondi, a meno che tali operazioni non siano a sfondo politico).

La sicurezza è di tutti, soprattutto nostra

I lettori di Macitynet e gli utenti Mac in generale non sono avvezzi ad affrontare il tema sicurezza.

É un genere di argomento a cui di solito ci scansiamo, abituati come siamo da una parte alle ilarità verso i cugini Windows (che, in effetti, sono più soggetti a questo tipo di problema) e dall’altra alla cappa di Apple che fornisce toppe in tempi mediamente brevi ogni volta che un problema diventa pubblico.

Ma nella realtà dei fatti le questioni legate alla sicurezza informatica sono molto più diffuse, articolate e pericolose. Anche se usiamo un Mac o un iPhone, problemi come il Phishing, che arriva via email, il furto d’identità, i malware, i raggiri o l’Ingegneria sociale (tanto per citare i più comuni problemi) sono quotidiani e la distanza tra la salvezza e l’oblio è solamente un clic o un tap.

Effettivamente molto poco, e le infrastrutture moderne possono fare anche meno. L’utente medio non conosce queste minacce, non ha tempo di seguire l’evoluzione delle problematiche e di conseguenza è soggetto a tutti i pericoli: a questo si aggiunge la pigrizia di molti utenti, che non utilizzano le password su computer oppure utilizzano la stessa password per diversi servizi, o ne utilizzano una molto comune.

Spesso tra la cattura dei dati sensibili di un utente e il loro utilizzo passano diversi mesi, nei quali l’utente è ignaro di tutto e continua ad utilizzare determinati servizi anche se compromessi, che è un po’ come uscire di casa la mattina lasciando la porta aperta (tutti i giorni).

E quando leggiamo che un database di dati di una grande azienda è stato compromesso (qui a Macitynet ne segnaliamo di tanto in tanto, come qui, qui e qui) non è la sicurezza di quell’azienda ad essere stata esposta, ma sono i nostri account, a cui abbiamo affidato la carta di credito oppure l’accesso a svariati servizi, i nostri dati privati, le nostre foto, i filmati, i documenti importanti.

Un business che può raggiungere, nella fascia più bassa, anche un ritorno economico dell’800% a settimana sul capitale investito, e con regole che sono ben lontane dall’immagine comune che na abbiamo. L’haker moderno infatti non è più il Neo di Matrix o l’Elliot Alderson di Mr Robot, caricature in celluloide che però hanno sempre meno attinenza con la realtà.

Il pirata oggi oggi ha una società in bella vista che sviluppa reti, tecnologie, App o script, che fattura regolarmente e che paga anche le tasse: e che rilascia come servizio ad altri utenti che invece sfruttano queste tecnologie per gli attacchi veri e propri.

Una industria dove ogni persona o figura ha un proprio ruolo, e a cui è difficile arrivare, non una persona che fa tutto, ma un team cha programma, agisce, elabora, raccoglie e migliora di giorno in giorno, come qualsiasi altro business attivo.

La differenza tra un software o un sistema maligno e uno innocente spesso è labile e in alcuni stati è del tutto irrilevante, senza contare da una parte le problematiche relative ai rapporti tra alcune legislature, che qui sono sfruttate al meglio e la spesso insufficiente negligenza informatica (hardware, software o di conoscenza) che le forze dell’ordine presentano.

Un dato? Sei milioni di IP pubblici solo della rete Fastweb in Italia (una funzionalità che gli utenti possono chiedere in molto molto semplice) sono stati attaccati ben 16 milioni di volte nel 2016, il che significa mediamene quasi tre attacchi a IP, e questo rappresenta solo una piccola parte di quanto successo, perché non abbiamo i dati degli altri operatori e perché abbiamo solo i dati pubblici, ma chissà quanti ne sono andati a segno e non lo sa nessuno.

Non esiste una regolamentazione relativa alla sicurezza dei software, siamo ancora lontani da una linea guida sicura: gli utenti così sono spesso esposti a computer più o meno sicuri, a software più o meno curati ma soprattutto a device (quelli che fanno parte dell’Internet of Things, IoT) come telecamere, orologi, tag, frigoriferi e sensori di ogni tipo collegati ad internet che spesso sono costruiti per essere economici, non certo sicuri.

Che fare?

Nell’anteprima del rapporto sulla sicurezza informatica del CLUSIT non si è parlato di soluzioni, che ci sono ma che è difficile dettagliare e che, soprattutto, vanno attuate caso per caso. Sicuramente se ne parlerà al Security Summit, sia relativamente alle grandi aziende che riguardo al singolo utente.

Noi utenti Mac e iPhone siamo più fortunati, è difficile “bucare” OSX/macOS oppure iOS, ma non dobbiamo mai abbassare la guardia: inutile proteggere il proprio computer e poi lasciare il disco di backup incustodito (tanto per fare un esempio), così come affidarsi ad un cloud poco sicuro per dati importanti o fondamentali.

Dobbiamo stare attenti e informarci: le password sono importanti e non devono essere sottovalutate, meglio usarne di lunghe e strane, che non abbiano attinenza con la nostra vita (niente nomi di parenti o date di nascita) e sempre diverse, meglio se cambiate di tanto in tanto.

É una scocciatura, lo sappiamo. Ma l’alternativa è peggio.

E a chi pensa: “a me non succede” rispondiamo che alla fine, non siamo sicuri che non sia già successo o stia succedendo proprio ora, e lo sapremo solo quando sarà troppo tardi. Così come quando si pensa “io non ho nulla da nascondere” oppure “i miei dati non interessano a nessuno”, il che non è assolutamente vero.

Mail, messaggi, fatture, ordini, siti visitati, abbonamenti, tutto fa parte di una persona e il percorso digitale può essere sufficente per un furto d’identità, per l’iscrizione involontaria a servizi dubbi, a mutui o finanziamenti, e riscattare la propria identità, una volta rubata, è un incubo di cui, onestamente, nessuno ha bisogno.

Provate per un attimo a ripensare a tutti i dati che avete archiviati sui vostri dischi, Mac, iPhone, iPad, cloud, cercando di capire che la distanza tra il fatto di essere vostri o di qualcun’altro sta tutto in una semplice password. Meglio ripensarci e farla un po’ più complessa, che ne dite?