Avrete senz’altro sentito parlare di Spectre e Meltdown, due nomi con i quali sono state chiamate vulnerabilità individuate nell’architettura di numerosi processori di diversi produttori che li rendono potenzialmente vulnerabili ad attacchi di cybercriminali. Di seguito un sunto di quello che sappiamo finora e quello che c’è da sapere per proteggersi da potenziali problemi.

In che cosa consistono queste falle?

Ricercatori di sicurezza legati a varie realtà private e accademiche, tra cui il Project Zero di Google e la University of Technology di Graz (TU Graz), hanno scoperto che è possibile sfruttare il timing della cache dei dati della CPU nelle operazioni legate alla tecnica di ottimizzazione delle prestazioni detta “esecuzione speculativa” (speculative execution) per ottenere informazioni che possono consentire, nel peggiore dei casi, a un attacker con bassi privilegi di accedere in lettura alla memoria protetta del kernel (in nucleo del sistema operativo) aggirando specifiche protezione di sicurezza.

Senza usare troppi tecnicismi, in cosa consistono queste vulnerabilità?

Semplificando, le vulnerabilità sono causate da tecniche di ottimizzazione originariamente pensate per migliorare le performance dei processori. Tali tecniche consentono di gestire meglio la velocità di esecuzione delle operazioni, occupando i tempi di inattività per elaborare risultati che potrebbero tornare utili in seguito. Se questi risultati sono utilizzati, il processore ha risparmiato tempo, se invece non sono sfruttati, possono essere scartati. I ricercatori hanno dimostrato che vi sono casi in cui questi risultati non sono adeguatamente eliminati, e un hacker è potenzialmente in grado di accedere a dati che – in teoria- dovrebbero essere inaccessibili.

Qual è la differenza tra le due tipologie di attacco?

Meltdown (identificata nel database delle vulnerabilità come CVE-2017-5754) è un attacco che aggira l’isolamento fondamentale tra le applicazioni d’utente e il sistema operativo e consente a un programma di accedere alla memoria di altri programmi e del sistema operativo.

Spectre (identificata nei database delle vulnerabilità come CVE-2017-5753, CVE-2017-5715) è un attacco più complicato da portare a termine e consiste in un meccanismo che consente di aggirare l’isolamento tra diverse applicazioni e permetter a un attaccante di accedere ai dati in memoria di altre applicazioni.

Quali sono i dispositivi colpiti dal problema?

In poche parole quasi tutti quelli prodotti negli ultimi dieci anni da tutti i grandi produttori. La falla denominata Meltdown riguarda PC e Mac con processori Intel; la falla denominata Spectre riguarda anche prodotti che integrano processori con architettura ARM, e nello specifico caso dei prodotti Apple: dispositivi con iOS, macOS e tvOS. Il processore usato da WatchOS non soffre dei potenziali problemi di Meltdown e Spectre. Oltre che computer, smartphone, tablet e dispositivi vari, le problematiche in questione potrebbero influenzare anche il funzionamento di infrastrutture di virtualizzazione alla base dei servizi Cloud.

Si può risolvere il problema?

Sono vulnerabilità legate essenzialmente a scelte progettuali nell’implementazione dell’architettura delle CPU. In futuro sarà possibile risolvere il problema alla radice sostituendo l’hardware “difettoso” con processori progettati per evitare il problema. È al momento possibile mitigare potenziali attacchi con aggiornamenti software specifici per i sistemi operativi più diffusi, anche se in alcuni casi a scapito delle prestazioni del processore.

Che cosa posso fare per proteggermi?

È fondamentale aggiornare i sistemi operativi. Apple ha già integrato contromisure ad hoc in macOS 10.13.2. Contromisure specifiche sono state inoltre integrate negli aggiornamenti per iPhone, iPad e Apple TV. È fondamentale scaricare e installare gli ultimi update disponibili. Apple ha spiegato di avere integrato funzioni pe mitigare potenziali problemi e che altri update specifici sono in arrivo. Stesso discorso vale per Windows, distribuzioni Linux e Android. In quest’ultimo caso, bisogna sperare di avere dispositivi che il produttore intenda aggiornare. Google al momento afferma di non essere al corrente di casi riusciti di sfruttamento delle falle in oggetto su dispositivi Android basati su processori ARM. I cybercriminali normalmente non perdono tempo e appena sono note alcune falle cominciano a sfruttarle. È pertanto fondamentale installare gli eventuali aggiornamenti di sicurezza per i propri sistemi non appena resi disponibili dai rispettivi produttori.

È vero che questi aggiornamenti di sicurezza rallentano il sistema?

Intel dice che il calo di prestazioni per via delle misure di mitigazione che i produttori di sistemi operativi dovranno integrare, sarà modesto. Dai test effettuati da Apple con i benchmark pubblici (GeekBench 4) è stato verificato che i cambiamenti apportati nel sistema con gli update di sicurezza che riguardano Meltdown non influenzano in modo rilevante le performance di macOS e iOS; stessa cosa con i benchmark per i web browser quali Speedometer, JetStream e ARES-6. Per quanto riguarda la falla Spectre, prove eseguite da Apple sulle nuove versioni dei browser in arrivo mostrano che le misure di mitigazione non hanno impatto rilevante con i test Speedometer e ARES-6 e un impatto di meno del 2.5% nei benchmark con JetStream.

Bisogna aggiornare i browser?

Sì. Mozilla ha dimostrato che la falla dei processori può essere sfruttata (tramite JavaScript) anche via Internet per rubare dati da app e software. Aggiornare i sistemi operativi non è dunque sufficiente, occorre anche pensare a patch per i browser. Tutti i produttori di browser stanno rilasciando o hanno in programma aggiornamenti. Firefox ha integrato modifiche specifiche dalla versione 57.0.4 rilasciata ieri.

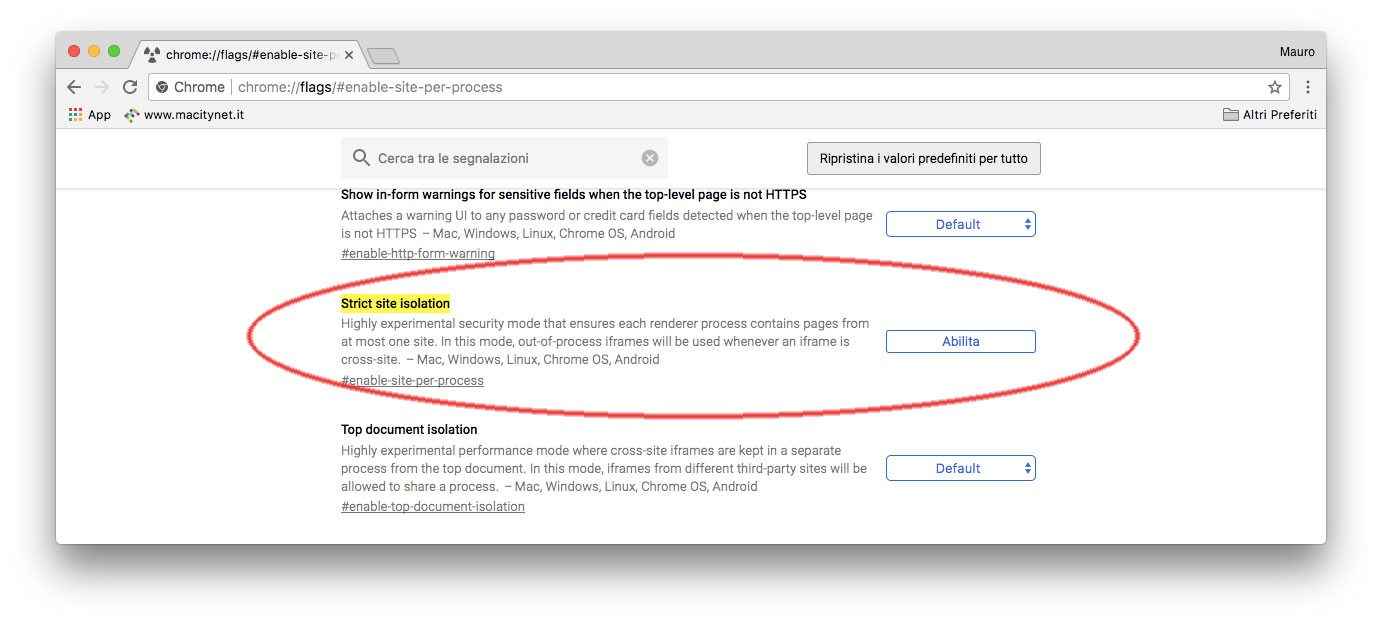

Apple ha detto che un aggiornamento per Safari è in arrivo. L’update con il fix specifico per Chrome arriverà il 23 gennaio. In Chrome è possibile proteggersi già ora digitando nella barra degli indirizzi: chrome://flags#enable-site-per-process e scegliendo “Abilita” nell’opzione sperimentale “Strict Site Isolation”. Questa opzione attiva un processo specifico e isolato per ogni pagina web; Google ha spiegato che potrebbe verificarsi una “riduzione delle prestazioni” e che nel frattempo sono allo studio altre soluzioni che dovrebbero impattare meno sulle performance complessive.

Consigli generali

Valgono i consigli di sempre in termini di sicurezza: non eseguire applicazioni scaricate da fonti sconosciute (l’App Store e il Mac App Store sono per quanto riguarda il Mac, iPad e iPhone le fonti più sicure dalle quali scaricare le varie app). Fate attenzione ad applicazioni che chiedono senza motivo nome utente e password dell’amministratore. A questo indirizzo trovate un nostro articolo con dettagliati consigli su come tenere al sicuro il Mac.