Binarly, un’azienda che si occupa di sicurezza firmware, ha rivelato i dettagli della vulnerabilità battezzata LogoFAIL: può essere impiegata per compromettere molti dispositivi consumer e aziendali Windows e Linux, sfruttando le immagini che mostrano il logo dell’UEFI BIOS (quello che appare sullo schermo di vari dispositivi alla loro accensione) memorizzato nel firmware, il software che viene avviato prima ancora del sistema operativo, quando si accende il PC.

L’attacco LogoFAIL, sfrutta vulnerabilità presenti nei parser usati per visualizzare il logo/immagine che l’UEFI mostra all’avvio (pochi istanti prima dell’avvio del sistema operativo). È possibile creare una immagine ad hoc per mettere “in crisi” il parser delle immagini, consentendo l’esecuzione di codice arbitrario (non autorizzato).

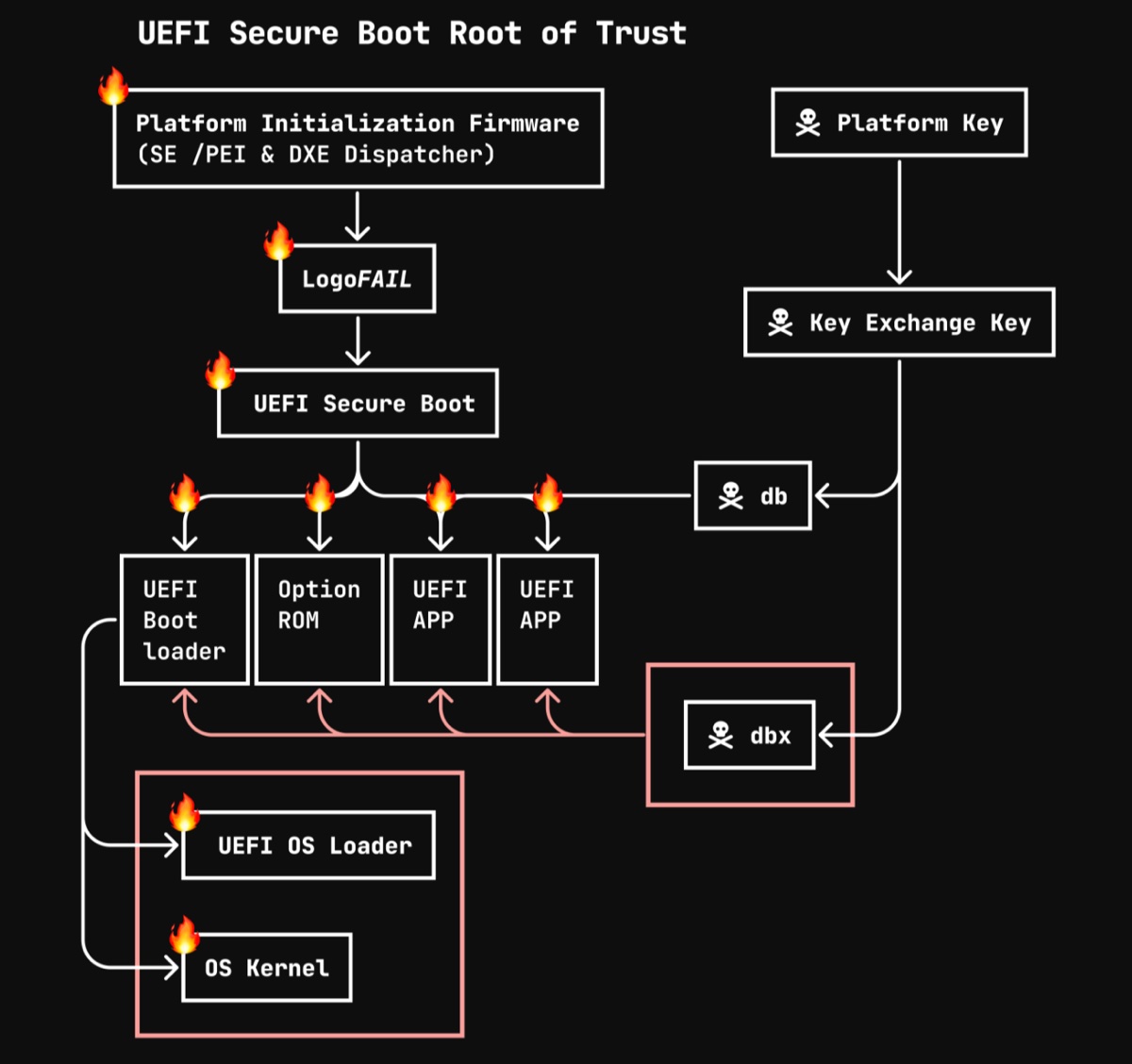

Cybercriminali potrebbero sfruttare l’attacco LogoFAIL per compromettere il sistema e bypassare meccanismi di sicurezza come il Secure Boot, una funzionalità di sicurezza pensata per impedire il caricamento di software dannoso all’avvio del PC.

LogoFAIL entra in azione prima del sistema operativo

“Queste vulnerabilità possono compromettere l’intera sicurezza del sistema, rendendo inefficienti misure a monte del sistema operativo come le varie tipologie di Secure Boot, compreso Intel Boot Guard”, spiega Binarly in un post sul blog aziendale nel quale è possibile leggere i dettagli tecnici. “Tale livello di compromissione significa che attacker possono ottenere controllo profondo sui sistemi interessati”.

Dalle analisi di Binarly si evince che i vendor UEFI usano varo tipologie di parser per file BMP, PNG, JPEG, GIF e altri formati di immagini. Il problema è stato individuato in vari firmware di Insyde, AMI e Phoenix (i più diffusi), scoprendo due dozzine di vulnerabilità, e per molte di queste il livello di pericolosità è indicato come “elevato”.

I firmware con le vulnerabilità in questione sono inclusi in centinaia di modelli di computer consumer e aziendali, inclusi dispositivi con chip x86 e chip ARM, di aziende quali Acer, Dell, Fujitsu, Gigabyte, HP, Intel, Lenovo, MSI, Samsung e altre ancora.

Potenzialmente sono milioni i dispositivi nei quali è – teoricamente – possibile sfruttare l’attacco. Ad ogni modo per sfruttare la vulnerabilità è necessario creare procedure di aggiornamento finte, sostituendo il logo che appare nella schermata di avvio iniziale (del BIOS) con la versione malevola.

Alcuni sistemi, come quelli di Dell, non permettono di sfruttare la vulnerabilità di LogoFAIL, altri marchi invece hanno rilasciato aggiornamenti del firmware e altri sono in arrivo. Come sempre è bene prestare attenzione e scaricare aggiornamenti solo da fonti affidabili (in questo caso direttamente dal sito dei produttori).

Per tutte le notizie che trattano di sicurezza informatica rimandiamo i lettori alla sezione dedicata di macitynet.