Apple ha annunciato una radicale revisione del suo programma Bug Bounty, il sistema di ricompense destinato ai ricercatori che individuano vulnerabilità nei suoi software e dispositivi, con premi che ora arrivano fino a 2 milioni di dollari per catene di exploit avanzate al punto da consentire attacchi di spyware mercenari, mossa fondamentale con l’impennata sempre maggiore di soggetti che propongono “servizi” per scopi illeciti, compresa la raccolta di dati e lo spionaggio.

Apple ha predisposto bonus per chi è in grado di dimostrare la possibilità di bypssare la “Modalità isolamento” di iOS, tecnologia che aggiunge un livello di protezione estremo e opzionale per quel ristretto numero di utenti che (per via della loro identità e attività) potrebbero essere bersaglio di alcune delle minacce digitali più sofisticate a loro personalmente dirette, con premi che possono superare anche i 5 milioni di dollari, secondo l’azienda l’importo più grande mai proposto in programmi di questo tipo.

Obiettivo di Apple è ovviamente stimolare la ricerca più avanzata sulle superfici di attacco più critiche, in modo da individuare exploit zero-click (cioè quelli che, in altre parole, non richiedono alcuna interazione da parte dell’utente), quelli associati ad avanzati spyware mercenari, spesso sviluppati da attori statali. Negli anni passati alciuni ricercatori si erano lamentati per i premi troppo bassi predisposti da Apple rispetto a quanto esperti in sicurezza riescono a ottenere vendono ad altri le vulnerabilità scoperte..

Le ricompense per chi segnala bug avanzati

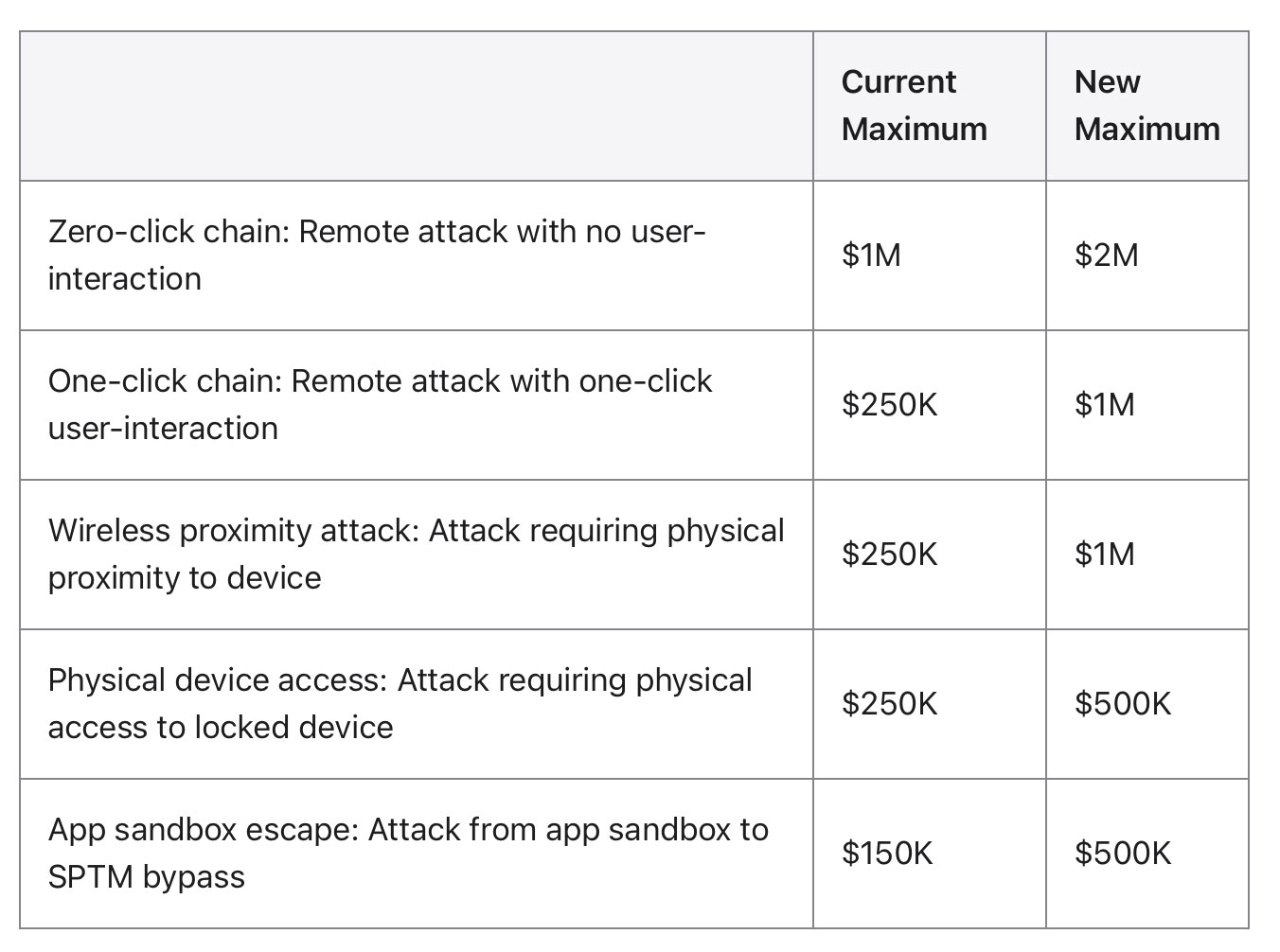

Nuove categorie del programma (qui i dettagli) prevedono una gamma più ampia di vettori di attacco, in dettaglio:

- Fino a 2 milioni di dollari per una catena di exploit zero-click, in grado di colpire senza bisogno di azioni da parte dell’utente

- 1 milione di dollari per gli attacchi one-click o di prossimità wireless (che in altre parole richiedono la vicinanza fisica al dispositivo)

- 500.000 dollari per exploit che richiedono accesso fisico a un dispositivo bloccato o che in qualche modo riescano ad a evadere la sandbox delle app

- 300.000 dollari per l’esecuzione di codice WebContent concatenata a un’uscita dalla sandbox

Apple riferisce ancora di nuove Target Flag, meccanismo di controllo ispirato alle competizioni di sicurezza note come “capture the flag” (CTF), che permetterà ai ricercatori di dimostrare oggettivamente il possibile sfruttamento di una vulnerabilità; a ogni flag catturata corrisponde una determinata capacità (come la lettura o scrittura arbitraria, o l’esecuzione di codice), attività che dovrebbe semplificare la determinazione della ricompensa e velocizzare i tempi di pagamento.

Approfondimenti

Per tutti gli aggiornamenti sulla sicurezza informatica è possibile consultare la sezione dedicata di Macitynet.