Il CEO di Signal – l’app di messaggistica istantanea centralizzata che consente di effettuare chat e chiamate audio-video crittografate – ha “hackerato” un dispositivo per lo sblocco dei telefoni creato da Cellebrite (usato da molte forze dell’ordine per bypassare la sicurezza di iPhone e altri telefoni) evidenziando vulnerabilità critiche che potrebbero essere usate contro le forze dell’ordine e rendere inaffidabile l’oggetto in questione.

Cellebrite, come accennato, vende i suoi strumenti a governi e forze dell’ordine per consentire lo sblocco di vari dispositivi.

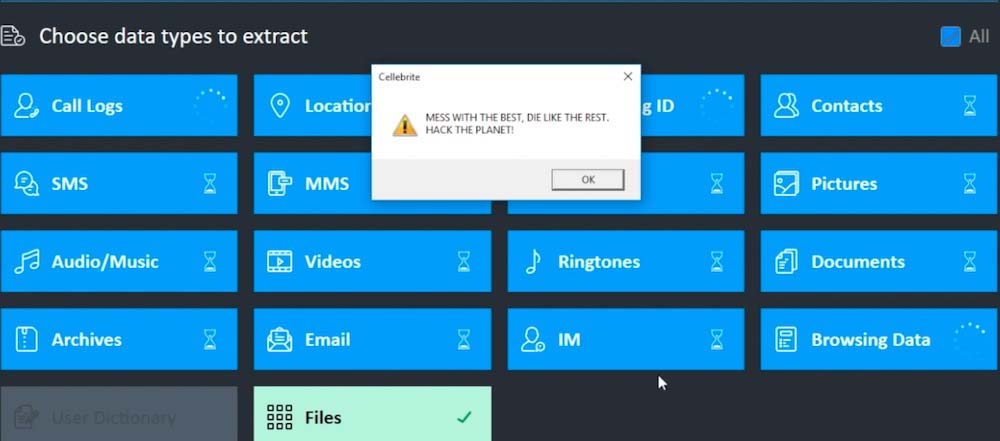

Moxie Marlinspike, fondatore di Signal, ha individuato diverse vulnerabilità nell’hardware per l’hacking dei telefoni, elementi che potrebbero essere usati per eseguire codice malevolo sulla macchina usata per l’analisi e lo sblocco dei dispositivi. Marlinspike riferisce che “non ci sono virtualmente limiti” con ciò che è possibile fare con la tipologia di codice malevolo eseguibile su queste macchine. “Sfruttando un file apparentemente innocuo in un’app presente in un dispositivo scansionato da Cellebrite, è possibile eseguire codice in grado di modificare non solo il report generato dal dispositivo ma anche precedenti e futuri report, in modo del tutto arbitrario (inserendo e rimuovendo testi, email, foto, contatti, file o altri dati), senza rilevabili cambiamenti ai marcatori di data e ora o mostrare errori di checksum (verifiche sull’integrità dei file, ndr)”. Azioni di questo tipo, spiega ancora Marlinspike, possono essere portate a termine a casaccio, mettendo seriamente in discussione l’integrità dei dati estrapolati da Cellebrite.

Lo sviluppatore evidenzia che le operazioni di analisi dei dati dei dispositivi Cellebrite sono effettuate tenendo conto di pochissimi elementi di sicurezza e che sono del tutto assenti misure di mitigazione contro problematiche di sicurezza. Cellebrite sfrutta, tra le altre cose, un software di conversione audio/video per Windows rilasciato nel 2012; questo software è stato aggiornato diverse volte integrando centinaia di fix in materia di sicurezza, ma nessuno di questi è stato mai incluso nei prodotti Cellebrite.

Altro elemento interessante rivelato da Marlinspike è un installer in formato MSI firmato digitalmente da Apple e sfruttato per funzionalità tra iTunes e iOS, estratto dall’installer di iTunes per Windows 12.9.0.167. È altamente improbabile che Apple abbia fornito a Cellebrite una licenza per usare il suo software, dice lo sviluppatore, evidenziando che la distribuzione illegale di questi elementi potrebbe rivelarsi un boomerang legale per Cellebrite.

Non è la prima volta che Cellebrite incappa in problematiche di sicurezza (un nonsense per una società che, in teoria, dovrebbe avere enormi competenze su questa materia); nel 2017 suoi server furono attaccati ed estrapolati dati e file di vario tipo. Come se non bastasse, in teoria i dispositivi di Cellebrite dovrebbero essere venduti solo a forze dell’ordine ma sono stati più volte individuati su eBay e affini.