La Cina, o meglio il governo cinese, ha trovato un sistema per identificare in modo univoco chi manda via iPhone foto, video, link e altro con la tecnologia Apple AirDrop. Ad affermarlo è una istituzione sostenuta dal governo cinese, la quale riferisce di avere scovato un modo per identificare in modo sicuro gli utenti che usano la funzionalità AirDrop degli iPhone per inviare documenti, foto, video, siti web, posizioni sulla mappa e altro ancora in modalità wireless ad altri utenti nelle vicinanze.

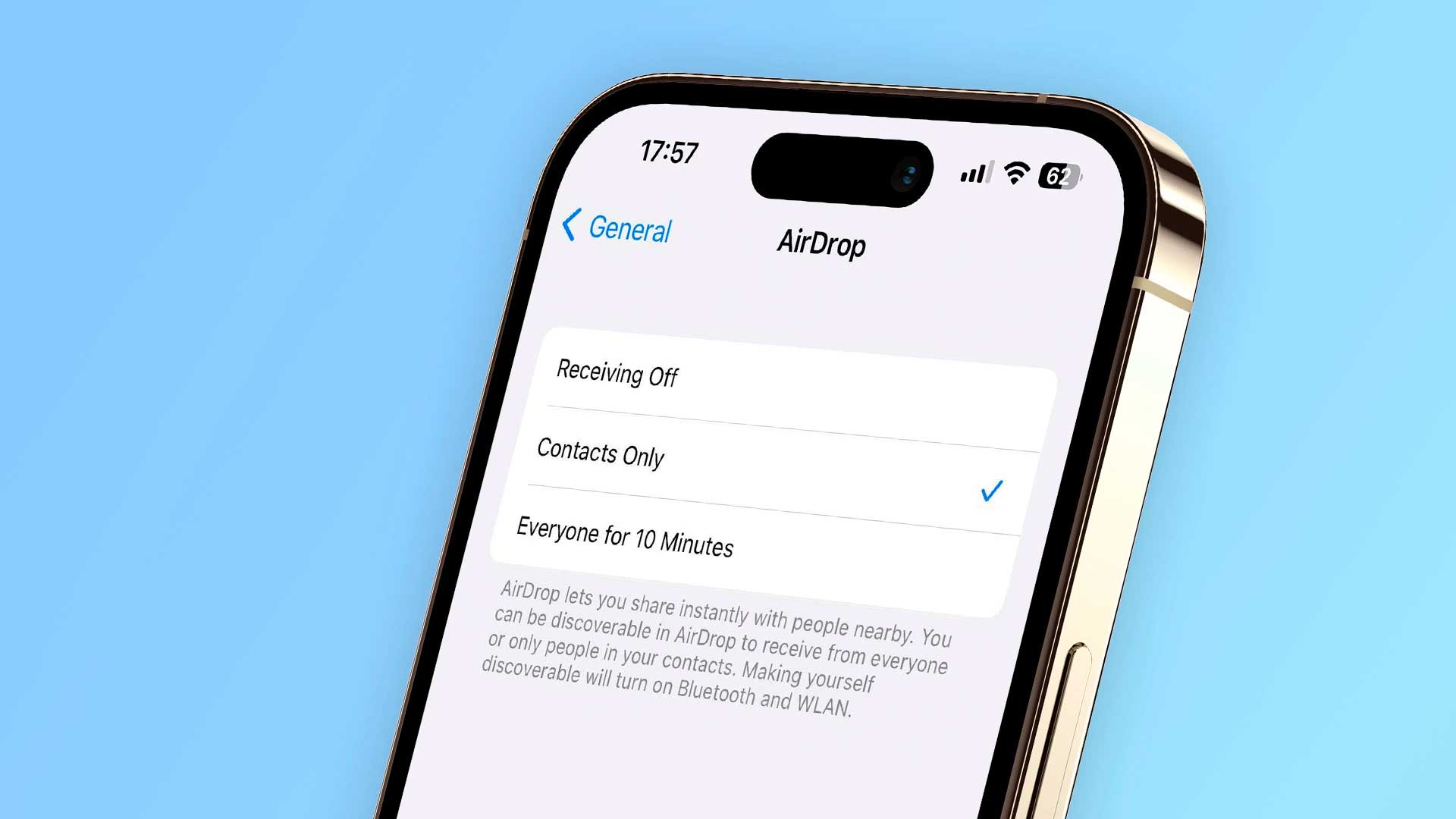

L’iniziativa nasce nell’ambito di strategie più ampie che mirano a impedire la condivisione di “contenuti indesiderati” (sgraditi al governo o ritenuti pericolosi) come riferisce Bloomberg. Secondo alcuni su richiesta del governo cinese, Apple avrebbe da qualche tempo modificato AirDrop, impostando per default il limite di “10 minuti” alla ricezione dei file per tutti.

Alcuni sospettano che si tratti di una misura per contenere la condivisione rapida di immagini e documenti, dopo che in Cina era stato notato che numerosi utenti iPhone, durante proteste e manifestazioni, usavano il servizio Apple AirDrop per aggirare le misure di censura presenti nel Paese.

Cupertino ha prima testato il limite dei 10 minuti per la ricezione in Cina e poi predisposto la stessa restrizione in altre nazioni, spiegando che non si tratta di censura, ma un modo per impedire la ricezione di elementi indesiderati (in passato non sono mancati utenti che, ad esempio, hanno seminato il panico su voli inviando foto di cattivo gusto a ignari utenti, con ovvi disagi e ritardi per gli altri passeggeri).

AirDrop sfrutta il protocollo crittografico Transport Layer Security (TLS) ma il Beijing Municipal Bureau of Justice (BMBJ) riferisce di avere individuato un modo per bypassare la cifratura del protocollo e ottenere informazioni che consentirebbero di identificare in modo univoco chi invia un file.

Secondo quanto riporta BMBJ, i file di log degli iPhone sono stati analizzati per creare una “tabella arcobaleno” (una tabella di associazione per il recupero delle chiavi di cifratura) che ha permesso alle autorità di convertire valori di hash (particolari sequenze di caratteri) nascosti nel testo originale, e collegare questi al numero di telefono e agli account mail di chi invia contenuti usando AirDrop.

Quanto scoperto avrebbe permesso alle autorità di pubblica sicurezza di individuare persone sospettate di avere usato AirDrop per diffondere contenuti illegali.

Tutti gli articoli di macitynet che parlano di Cina sono disponibili da questo collegamento.